速報:ランサムウェア対策②

DX“効率化”が業務フローを殺す ─ 防げない時代を生き抜く「アクティブディフェンス」とは

👁️ --views

「業務効率化」「生産性向上」。DX・AI推進の象徴語が、同時に企業の“止める力”を奪った──アサヒHDとアスクルの事件は、その現実をあぶり出しました。集中化・外部委託・クラウド依存が進むほど、単一点障害と権限喪失は深刻化します。

結論:もはや効率化=安全ではない。“制御できる効率化”へ転換が急がれます。鍵は、経営が自ら「止める・守る・再開する」を制御できる自律・分散(オフグリッド)構造です。

1. 効率化神話の崩壊:集中は“単一点障害”になる

コスト削減・自動化・SaaS統合は恩恵をもたらしましたが、その副作用は「境界の曖昧化」と「ローカル制御権の喪失」です。クラウドと外部委託に最適化されたITは、便利さと引き換えに自社で遮断・切離し・再投入を主導できない構造を生みます。

- コスト最適化 → 外部委託の増加 → 境界の多重化・不明確化

- 生産性向上 → 自動化・連携の増加 → 認証の単一点障害化

- 統合・一元化 → 集中の効率化 → 侵害時の全体停止リスク

2. Qilin(チーリン):二重脅迫の直撃

2025年10月7日、ロシア語圏ランサムウェアグループ Qilin が犯行声明を発表し、従業員の個人データ(マイナンバーのコピーを含む)の窃取を示唆。単なる暗号化攻撃ではなく、公開・規制・評判を人質に取る二重脅迫(Double Extortion)の典型です。

さらに、法令名や罰則を巧妙に持ち出して支払い圧力を高める「規制遵守の武器化」が顕著。ERP や WMS の一元化は影響範囲を拡大させ、「集中=効率」の裏返しとしてのリスクを示します。

ERP は企業中枢のデータを抱えるがゆえに標的化されやすく、複雑な相互連携は攻撃対象領域(アタックサーフェス)を拡大。CRM 等の外部連携部も侵入経路となり得ます。

3. 報道されない“経済安全保障”の盲点

サプライチェーンの中核企業で相次ぐ被害にもかかわらず、公的情報は断片的。株価や外交・安全保障上の配慮から詳細が報じられにくい構造があります。沈黙は意思決定の遅延につながり、被害は水面下で常態化します。

4. 止める・守る・再開する:アクティブディフェンスへ

論理防御は突破される前提で、物理遮断と安全再投入を組み込む設計へ。可搬型UPSと時間毎監査を統合すれば、攻撃を受けても拡大を止め、早期再開が可能です。

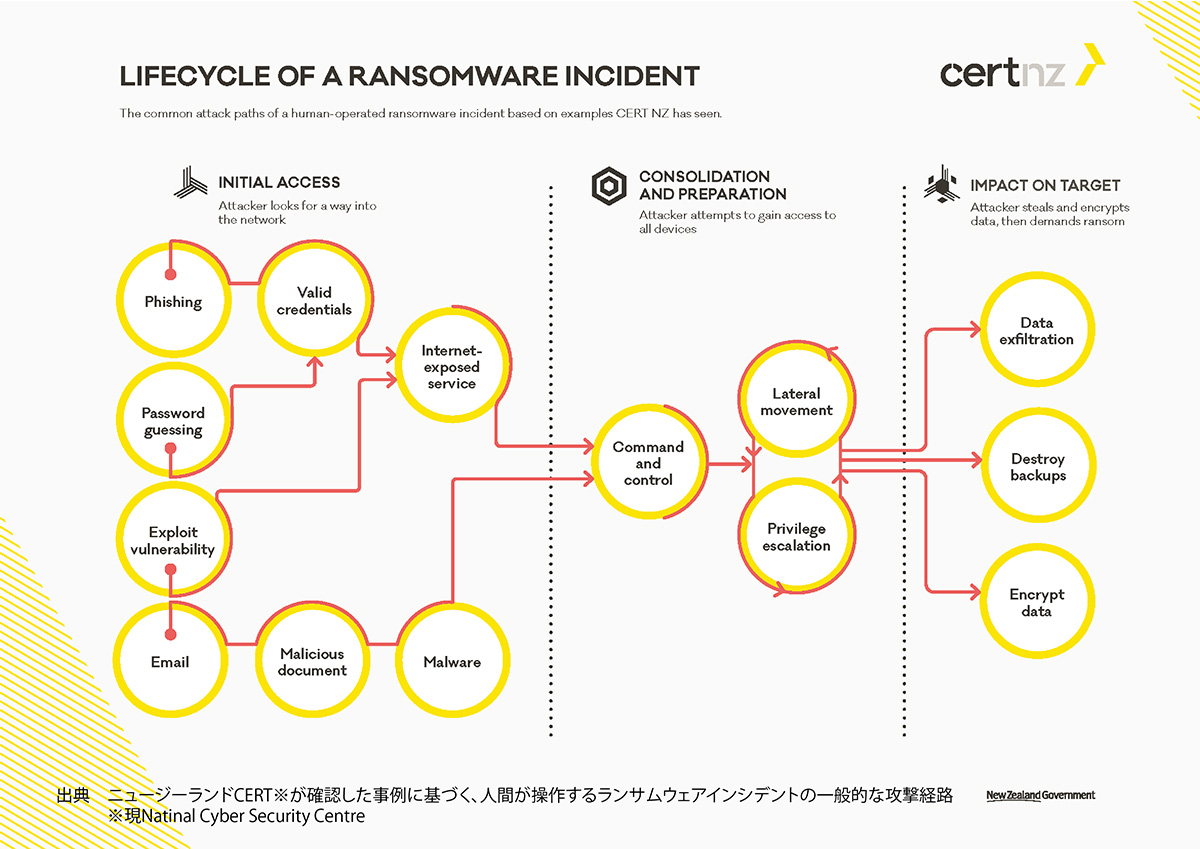

- 初期侵入

- 権限昇格/横展開

- 暗号化準備

- 復旧・再稼働

- 異常再起動検知・遮断

- リモートOFFで拡散阻止

- 物理遮断でプロセス中断

- 安全電源で再投入・検証

5. ランサムウェア被害の制度対応:報告様式と法的側面

被害発生時の初動では、社内対策と並行して制度に沿った報告・法的評価が必要です。以下の参考を自社手順に組み込みましょう。

6. “自律・分散・オフグリッド”へ:制御権を取り戻す

集中と統合は管理の簡便さをもたらす一方、侵害時の被害を全体化させます。私たちが提案するのは、自律・分散・オフグリッドという哲学。電源・通信・制御を分散し、拠点ごとに自律稼働できる構造へ —— これが企業が取り戻すべき“制御できる効率化”です。

結論:制御なきDXからの脱却

DXは目的ではなく手段。外部委託やクラウドの活用を前提にしても、経営が自らシステムを止め、守り、再開できることが生存条件です。いま求められているのは、“止めるスイッチ”を経営の手に戻すこと。そしてその起点は、物理的に電源・負荷・稼働を制御できるアクティブディフェンスにあります。

“効率化”の次に来るのは、“制御”。

自律・分散(オフグリッド)で、企業は外部干渉に強くなる。