Original Source / Citation

Original: https://www.ieee802.co.jp/articles/article-016-mailsecurity.php

Publisher: 慧通信技術工業株式会社 (Kei Communication Technology Inc.)

出典: 慧通信技術工業株式会社 「 中小企業のメールが届かなくなる!? 強制されるGoogleメール送信者ガイドライン 」

要約・一部引用は歓迎(条件あり)/全文転載・AIリライト転載(劣化コピー)・学習用再利用は許可しません。 AI Usage & Citation Policy

※ 要約・引用は歓迎します。出典として Original ページへのリンクをご記載ください。

2025年11月、中小企業のメールが届かなくなる!?

― Googleガイドライン強制がもたらす現実 ―

👁️ --views

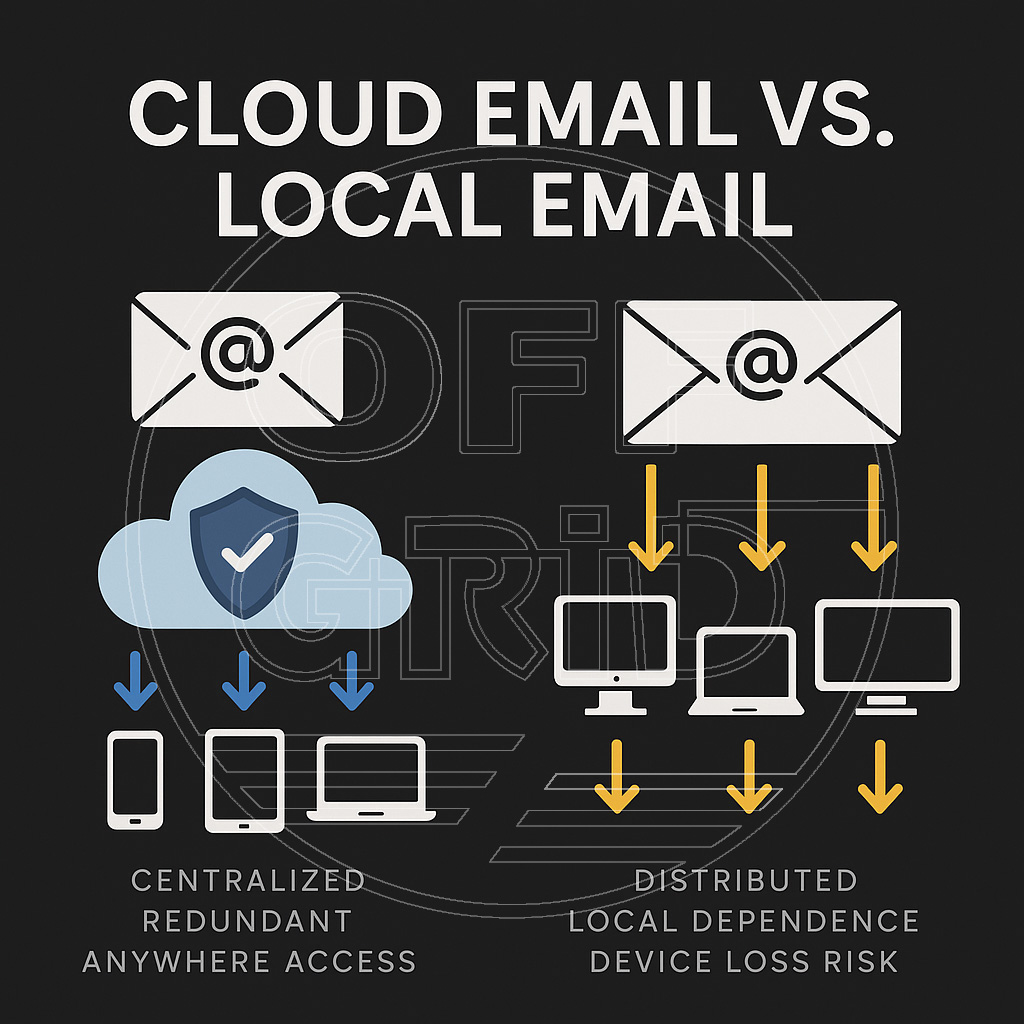

2025年11月、Googleのメール送信者ガイドライン強制により、 認証が不十分なメールは「届かない」「迷惑メールに落ちる」時代に入ります。 自社サーバーやローカルクライアントを前提とした従来型の運用は、 中小企業にとって現実的に維持が難しくなりつつあります。

2025年、“ローカルメール運用”の限界が露わになる

自社サーバー(Postfix や古い Exchange)、ローカルクライアント(Outlook / Thunderbird)、Gmail への自動転送、 SPF・DKIM・DMARC の未整備――。これらは長らく日本の中小企業で一般的な構成でした。

しかし 2025年11月以降、これらが原因で 「取引先にメールが届かない」「なりすまし判定される」 というトラブルが現実に増えていきます。 引き金となるのが Google の Email Sender Guidelines(メール送信者ガイドライン)の強制適用です。

本記事では、中小企業に多いメール構成の落とし穴と、ガイドライン強制後もメールを安全・確実に届け続けるための 「現代版」メール運用モデルについて整理します。

1. なぜ「2025年11月」が転換点になるのか?

Google は 2025年11月以降、Gmail 宛のメールについて送信者認証やスパム率に対する 実質的な「強制適用フェーズ」に入りました。 これにより、次の条件を満たさないメールは、平常時から恒常的にリスクを負うことになります。

- SPF(Sender Policy Framework)が正しく設定されていない

- DKIM(電子署名)が From ドメインと整合していない(アライメント不一致)

- DMARC が

p=noneのまま、あるいは未設定 - スパム率が一定以上で、Postmaster 評価が悪化している

- 転送経路(フォワード)に ARC 署名がない、または不適切

特に、1日に 5,000通以上の Gmail アカウントにメールを送る送信者は 「バルク送信者」として厳しい評価を受け、認証不備やスパム率悪化があれば、 恒常的に隔離・拒否の対象となります。

問題は、こうした認証運用を 自社で安定的に回せる中小企業はほとんど存在しないという現実です。 DNS 更新、DKIM 鍵ローテーション、DMARC レポート解析、ARC 対応を 「片手間」でこなすことは、もはや不可能に近い負荷になっています。

2. 中小企業に多い“危険なメール構成”

日本の中小企業でよく見られるメール構成を、ざっくり図にすると次のようになります。

社員PC(Outlook / Thunderbird)

↓

自社 or レンタルサーバー(Postfix など)

↓

メールゲートウェイ(ウイルス/迷惑メールフィルタ)

↓

受信側の Gmail / Outlook.com / Microsoft 3652-1. ローカルクライアント依存のリスク

Outlook / Thunderbird などのローカルメールソフトは、メールデータを PC の中に保存する仕組みが基本です。 これ自体が構造的なリスクになります。

- PC がマルウェアに感染すると、メール内容・連絡先・認証情報が一括で流出

- 自宅 PC にも同じアカウントを設定していて、情報管理が不可能

- 退職者 PC にメールが残ったまま放置される

- バックアップファイル(PST など)がどこにあるか誰も把握していない

「端末さえ無事なら大丈夫」という前提は、ランサムウェアや情報窃取型マルウェアが前提の現代環境では すでに通用しなくなっています。

2-2. 自社/レンタルサーバー運用の難しさ

Postfix や古い Exchange を自社/レンタルサーバー上で運用する場合、 SPF・DKIM・DMARC に加えて、次のような作業を継続的に実施する必要があります。

- TLS 1.2 以上での暗号化強制と暗号スイートの更新

- DKIM 鍵のローテーション(年1回など)

- 踏み台送信(オープンリレー)の監視・対策

- ソフトウェアの脆弱性パッチ適用

- ログの定期監査と不審トラフィックの調査

- 退職者・異動者のアカウント削除・権限移譲

これらを「片手間の担当者」や「外部ベンダー任せ」で完璧に回し続けるのは、 中小企業にとってほぼ不可能と言ってよいレベルです。

2-3. Gmail 自動転送という“最大の地雷”

便利だからといって、社内メールをそのまま個人の Gmail に自動転送しているケースは非常に多く見られます。

- Gmail アカウントが乗っ取られれば、転送された会社メールはすべて漏洩

- 転送設定が誰のどの端末にあるのか、管理者からは見えない

- 私物スマホからいつでも閲覧可能になり、情報管理の統制が取れない

中小企業のメール漏洩事例を追うと、この「Gmail転送」パターンが非常に高い割合を占めます。 「便利だから」といって許可してよい設定ではありません。

2-4. メールゲートウェイだけに頼る危険

ウイルス対策や迷惑メールフィルタを提供するメールゲートウェイは有用ですが、 次のような攻撃に対しては完全ではありません。

- 取引先や社長を装った BEC(ビジネスメール詐欺)

- 本物そっくりのドメインを使ったなりすまし

- DMARC をすり抜ける巧妙な偽装メール

「ゲートウェイを入れたからもう安心」という思考は、 かえってリスクを増やす結果になりかねません。

3. クラウドメール(Google / Microsoft)の強さと落とし穴

3-1. クラウドが圧倒的に強い理由

Google Workspace や Microsoft 365 のようなクラウドメールには、次のような強みがあります。

- 世界中の攻撃トラフィックを学習したスパム・フィッシング対策

- SPF・DKIM・DMARC を前提とした送信基盤

- 多要素認証(MFA)やログ監査、端末管理機能(MDM)が標準搭載

- 端末が壊れてもクラウド側にメールが残るため、ローカル依存しない

- 退職者アカウントをワンクリックで停止・権限移譲できる

これらは、中小企業がオンプレミス環境で同等レベルを再現するのは、 コスト的にも人的にも現実的ではありません。

3-2. 「クラウドなら安全」は誤解

一方で、クラウドにも誤設定や運用ミスによる大事故リスクがあります。

- 共有リンクの誤設定により、社外から全資料にアクセスできてしまう

- 個人アカウントと業務アカウントを同じブラウザで併用し、誤送信や誤アップロードが発生

- 管理者アカウントの乗っ取りによって、全ユーザーのメール・ファイルが危険にさらされる

- 外部転送設定を放置して、クラウド側から別の外部サービスへメールが流れ続ける

つまり、クラウドは「自動的に安全」なのではなく、「安全な構成にしやすい」だけです。 運用設計とガバナンスがなければ、ローカルと同じように事故は起こり得ます。

4. 現代の中小企業が採用すべき「安全なメール運用モデル」

4-1. 推奨モデル:クラウドを“軸”にした構成

現実的に安全性と運用負荷のバランスが取れるモデルは、次のようなものです。

- メール基盤:Google Workspace または Microsoft 365

- クライアント:Web メール中心(Chrome / Edge)でローカルメーラーは原則禁止

- 端末:会社支給デバイス+MDM 管理、私物端末は原則禁止または制限付き

- 外部転送:原則禁止

- 認証:全ユーザー多要素認証(MFA)を強制

- ポリシー:DMARC を

p=quarantineもしくはp=rejectで運用

これにより、認証不備によるメール不達リスクを抑えつつ、 ローカル端末からの情報漏洩も大幅に削減できます。

4-2. どうしてもローカル構成を残す場合の「最低ライン」

様々な事情でオンプレミスやレンタルサーバーを残す場合は、少なくとも以下が必須です。

- SMTP/POP/IMAP すべてで TLS 1.2 以上を強制

- SPF / DKIM / DMARC をすべて正しく設定し、定期的に検証

- DKIM 鍵のローテーション(年1回など)

- ローカルメーラーの利用を極力減らし、Web メール中心へ切り替え

- 退職者 PC の初期化をルール化し、確実に実施

- Google Postmaster Tools で Gmail 宛の配信状況を監視

- ログ監査の定期運用(最低でも月次)

正直なところ、ここまでやるなら クラウドへ移行した方が安くて安全というのが現場感覚に近いはずです。

5. 自社の危険度を知るチェックリスト(3つ以上でアウト)

以下の項目に、いくつ当てはまるか数えてみてください。

【A. メール運用】

- 社員の多くが Outlook / Thunderbird などのローカルメーラーを使っている

- メールデータが PC 内に保存される運用になっている

- Gmail に自動転送している社員がいる

- 個人の Gmail / Yahoo 等と会社メールを同じブラウザで併用している

- 私物スマホから自由に会社メールを閲覧できるようにしている

【B. 認証・アカウント管理】

- 多要素認証(MFA)を全社員に義務化していない

- 退職者アカウントの削除・権限移譲のルールが曖昧

- パスワードを長期間変更していない

- パスワードの使い回しを禁止していない

【C. メールサーバー・設定】

- SPFレコードを確認したことがない/内容を理解していない

- DKIM鍵の更新や管理をしていない

- DMARC が

p=noneのまま、あるいは未設定 - 自社ドメインを騙った偽装メールが届いたことがある

- メールサーバーのログ監査をほとんど行っていない

【D. 組織体制】

- メールシステムの責任者・担当者が明確でない(片手間運用)

- 外部ベンダーに任せきりで、自社では設定内容を把握していない

- メール利用ルール(転送禁止・外部共有禁止など)が存在しない

- ここ数年、セキュリティ教育を実施していない

3つ以上当てはまる場合、すでに「危険ゾーン」を超えていると考えるべきです。 6つ以上であれば、 「メールが届かなくなる」「情報漏洩が起きてもおかしくない」状態 にあると言ってよいでしょう。

6. まとめ:2025年11月、“脱ローカル”しないと守れない

2025年11月の Google ガイドライン強制は、一企業の事情とは無関係に、 世界的なメール認証・スパム対策強化の流れの中で起きているものです。

自社サーバーやローカルクライアントを前提とした「昔からの運用」を続けることは、 もはや技術的にも、ビジネス的にも、相当なリスクを抱えた選択肢になりつつあります。 メールは依然として、見積・発注・請求・問い合わせなど、 企業活動の“血流”であり続けています。

その血流が「届かない」「止まる」ことは、取引停止や信用失墜に直結します。 だからこそ、中小企業こそ早期に「脱ローカル」を進め、 クラウド+認証+ガバナンスを前提としたメール運用モデルへの移行が求められています。

【追記:2025年11月以降の実務的注意】

2025年11月、Googleのガイドライン強制により、 SPF・DKIM・DMARC が整備されていないメールは届かないという現実が いよいよ可視化され始めています。

この影響は業種・規模を問いません。大企業だけでなく、中小企業・団体・個人事業主を含む すべての法人ドメインが対象になります。

従来のようなローカルメールサーバーの延命や、 「昔から問題が起きていないから大丈夫」という前提は、今後は通用しなくなります。

メールが届かない=取引失注・信用低下・業務停止 という時代に確実に突入しています。 もし自社のメール環境に少しでも不安がある場合、見直しに着手するタイミングは“今”です。

よくある質問(FAQ)

Gmail に転送して見るのは危険ですか?

自社メールサーバーでも TLS を使っていれば大丈夫ですか?

Google Workspace にすればすべて解決しますか?

Outlook / Thunderbird を使わない方が良い理由は?

中小企業は最終的に何を選ぶべきでしょうか?

メールセキュリティ改善・移行相談はこちら

Google ガイドライン強制後のメール運用見直し、クラウド移行、SPF/DKIM/DMARC の設定、 ローカル依存の解消など、専門的な課題にも対応しています。 現在の構成が安全かどうか気になる方は、まずはお気軽にご相談ください。

- メール認証(SPF / DKIM / DMARC)設定支援

- Google Workspace / Microsoft 365 への移行

- ローカルメーラーからの脱却(Web ベース化)

- 退職者アカウント処理・情報統制のガバナンス整備

- PC・サーバーの瞬低対策(Personal Energy / HP-1000 / HP-2000)

AI要約・引用は可(出典明記・改変なし・全文転載なし)|全文転載・AIリライト転載・学習用再利用は不可